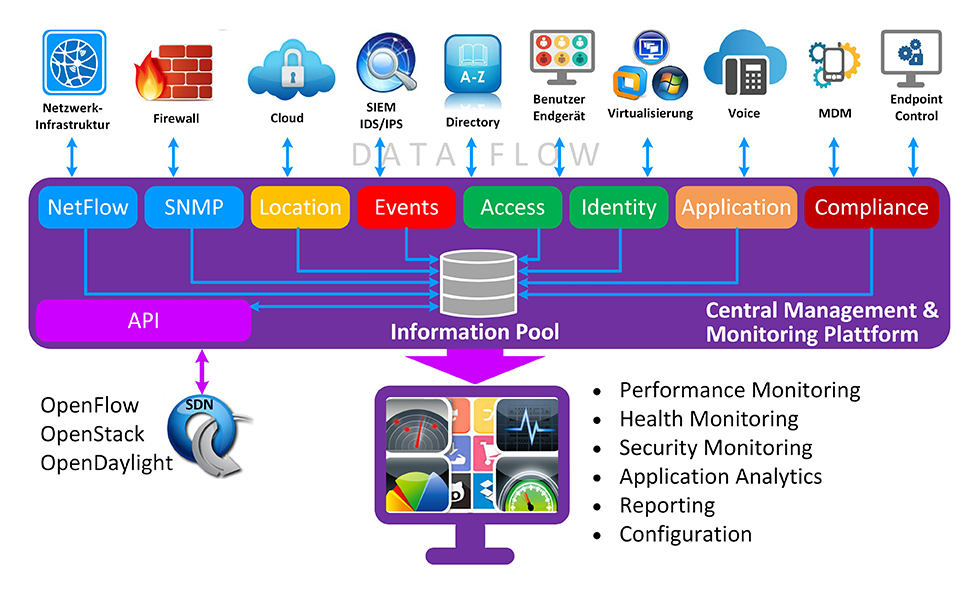

Informationen aus einer Vielzahl von Diensten, Funktionen und Applikationen innerhalb der IT-Infrastruktur werden zentral gesammelt, ausgewertet und in einer globalen Datenbank gespeichert. Mit diesen Daten können individuelle Automatisierungsszenarien nach dem IFTTT-Szenario definiert und in bestehende IT-Prozesse integriert werden.

Betrachtet man die dynamischen Anforderungen der Benutzer gegenüber den Zielen der Betreiber der IT-Infrastrukturen, so ergeben sich viele Projekte, die nur schleppend oder nicht zielführend realisiert werden. Die Gründe dafür sind unter anderem unterschiedliche Sichtweisen und Ziele, überlastete und überforderte Ressourcen aber auch der Mangel an Prozessen und Funktionalitäten. Die über Jahre gewachsenen Insellösungen der unterschiedlichsten IT-Bereiche bieten selten Funktionalitäten um untereinander kommunizieren zu können. Auch eine übergreifende Plattform zur Sammlung und Korrelation der isoliert vorhandenen Daten fehlt oder ist nur in wenigen Bereichen ausgeprägt (z.B. Monitoring oder SIEM).

Intelligente IT-Infrastruktur

Das Ziel ist eine intelligente IT-Infrastruktur, die einst manuell durchgeführte Aktionen eigenständig und automatisiert ausführt. Neben der Entlastung der Ressourcen stellt die Sicherung der Qualität eine wichtige Begleiterscheinung dieser Automatisierung dar. Wie kann nun eine Integration der Daten des gesamten Insel-Imperiums erfolgen um diese für die Automatisierung der IT-Landschaft nutzen zu können?

Information Pool

Eine zentrale Management- und Monitoring-Plattform mit globalem Information-Pool kann diese Aufgaben übernehmen. Dabei werden durch unterschiedliche Schnittstellen (z.B. SNMP, NetFlow, Syslog, LDAP, Radius, …) und einer offenen API (XML/SOAP) die Daten aus den isolierten Systemen gesammelt, ausgewertet und in einer Datenbank gespeichert. Eigene Module wie z.B. IAM, Endpoint-Control oder Network-Analytics erweitern diese Plattform um innovative Funktionalitäten. Mit der Erweiterung um IAM und EPC können neben der Authentisierung und Autorisierung (Access-Control) auch Informationen zum Zustand des Endgerätes ermittelt (Device-Profiling, Compliance-Check) und bei der Zuteilung der Zugriffsberechtigung berücksichtigt werden. Selbst Informationen aus dem Kommunikationsverhalten einzelner Endgeräte können durch die Network-Analytics Funktionen gesammelt, ausgewertet und einschl. Monitoring-Daten, Applikationserkennung und Response-Time dargestellt werden.

IFTTT Automatisierungsprozesse

Ist die Datenbank nun gefüllt mit dieser Vielzahl von Informationen können die Automatisierungsprozesse sehr exakt definiert und ausgeführt werden. Je genauer und umfangreicher die gespeicherten Informationen sind, desto präziser stellen sich die Ergebnisse der Automatisierung dar. Die Definition der Automatisierungsprozesse erfolgt sehr einfach nach dem IFTTT Prinzip (IF This Then That). Dabei können als Trigger (IF This) mehrere Faktoren aus dem Information-Pool verknüpft werden um die Aktionen (Then That) auszuführen. Hierbei ergeben sich nahezu unbegrenzte Möglichkeiten an Kombinationen, die die Situationen innerhalb der IT-Infrastruktur abbilden können.

Beispielszenarien

Über viele Standorte verteilte Unternehmen können mit einer Verknüpfung der Location-Informationen mit dem zentralen Directory den Endgeräten an jedem Standort automatisiert die notwendigen Umgebungsparameter mittels Group-Policy übergeben. Dies kann von der Bereitstellung vom nächstgelegenen Drucker bis zur Konfiguration der Proxy-Einstellungen im Browser erfolgen. Auch die Verknüpfung von Sicherheitssystemen mit dem Information-Pool ist möglich. Hier können aktuelle Zustandsinformationen wie z.B. die IP-Adresse des Endgerätes eines Benutzers an die Firewall weitergeleitet und das Benutzer-Objekt mit der jeweils aktuellen IP-Adresse beschrieben werden. Damit können Berechtigungen genau auf Basis des Benutzers definiert werden, unabhängig wo sich dieser innerhalb der IT-Infrastruktur befindet. Neben der Fähigkeit zur Bereitstellung der Technologien und Funktionen sind hier Ideen, Wissen, Erfahrung bei der Integration erforderlich. Durch den Eingriff in existierende Prozesse werden zusätzliche Kompetenzen bei Prozess- und Projektmanagement gefordert. Als unabhängiges Systemhaus und Diamond Partner von Extreme Networks realisiert BELL Computer-Netzwerke GmbH schon seit über 10 Jahren intelligente und serviceorientierte IT-Infrastrukturen bei weltweit führenden Unternehmen.

Fordern Sie hier weitergehende Informationen an:

Error: Contact form not found.